Генеральный директор компании Signal Foundation Мокси Марлинспайк, создавший приложение Signal для обмена сообщениями и интернет-телефонии, оставил негативное мнение о мессенджере Telegram в своём Twitter-аккаунте.

Марлинспайк заявил, что безопасность сервиса Telegram низкая, так как личные данные пользователей находятся на серверах без всякой защиты. По его словам, в эти данные входят контакты, медиафайлы и каждое сообщение, которое было создано в незашифрованном виде. Якобы системные администраторы, а также инженеры имеют лёгкий доступ к данной информации.

Мокси Марлинспайк считает, что Telegram использует сомнительный протокол безопасности MTProto версии 2.0, а сквозное (оконечное) шифрование E2EE (end-to-end encryption) работает не всегда.

Несмотря на то, что публикация CEO Signal Foundation в большой степени нужна для привлечения внимания к мессенджеру Signal, давайте вспомним несколько моментов, чтобы понять, а действительно ли прав Марлинспайк?

Когда взламывали Telegram

Несмотря на то, что при первой авторизации на входе в мессенджер, где заявлено о безопасности от хакерских атак, можно вспомнить 2019 год, когда веб-сервера Nginx мессенджера Telegram были взломаны. Тогда хакер Bo0oM получил $2500 за использованные уязвимостей, хотя планировал атаковать не только конкретный сервер, а пойти дальше и запустить цепочку обрушения всей платформы.

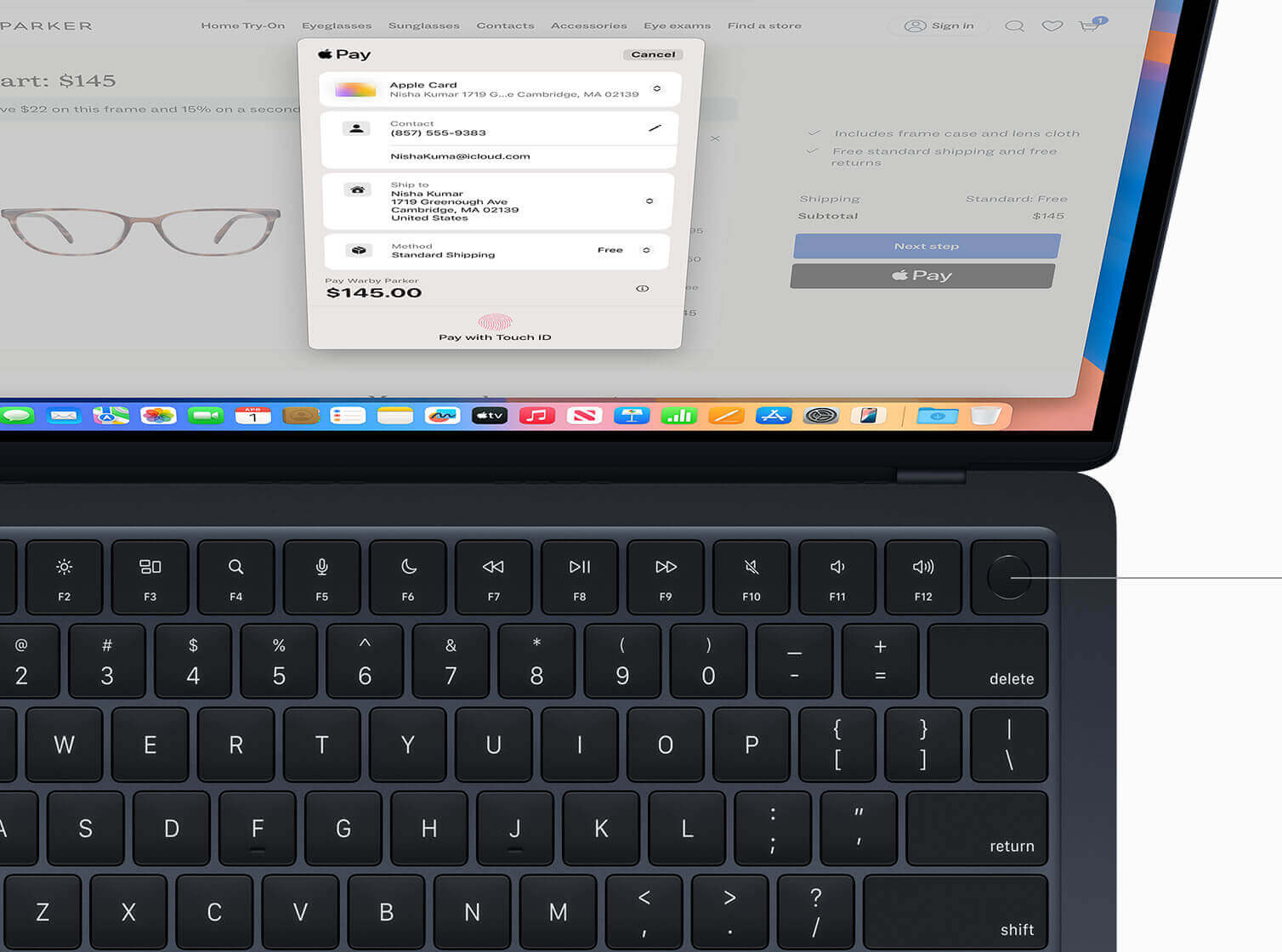

Другой взломщик ne555 сумел обойти двухфакторную авторизацию, получив доступ к секретным чатам со сквозным шифрованием на операционной системе Android 7.0. Он отправил разработчикам баг-репорт, но те проигнорировали программиста. Не удалось также донести информацию и до волонтёров. Тогда хакер пошёл дальше и попытался выйти из всех сеансов реального взломанного аккаунта, но его поддельная учётная запись даже не закрылась. Сессионные и графические ключи не изменились.

Чуть позже взломщик ne555 снова обошёл 30-значный пароль и настроил разблокировку отпечатком пальца, получив доступ ко всем секретным чатам.

Следующим неприятным моментом служила атака Media File Jacking на операционных системах Android различных версий. Её суть заключалась в перехвате данных внешнего раздела памяти, куда могут сохраниться отправленные и полученные пользователя. Злоумышленник мог модифицировать файлы, например аудиозаписи, с просьбой отправить деньги на мошеннический счёт. Другой способ – взлом новостных групп и подмена контента. Хакер распространял ложную информацию от популярного издания и люди могли поверить в это, формируя собственное мнение.

В 2018-м году эксперт по кибербезопасности Натаниэль Сачи заметил, что PC-версия Telegram хранит переписку на HDD (жёстком диске) в незашифрованном формате. Мессенджер использовал тогда базу данных SQLite. Она не могла напрямую дать доступ, но имена и номера телефон ассоциировались между собой, что давало повод хакерам заняться этой особенностью.

Самый главный недостаток Telegram можно считать использование привязки номера телефона. У сотовых сообщений и звонков используется протокол связи SS7. Он является незашифрованным и по сей день. Это позволяет не только перехватывать сообщения, но и читать любые SMS, подделывать USSD-запросы, определять местонахождение абонента и даже слушать его телефонные разговоры или отключить телефонную связь.

Характерно для владельцев Android-устройств, заранее получившие вирус на свой смартфон. И хотя данный метод обходит генерация случайных кодов в самом приложении, для того, чтобы её просматривать, нужна хотя одна активная сессия.

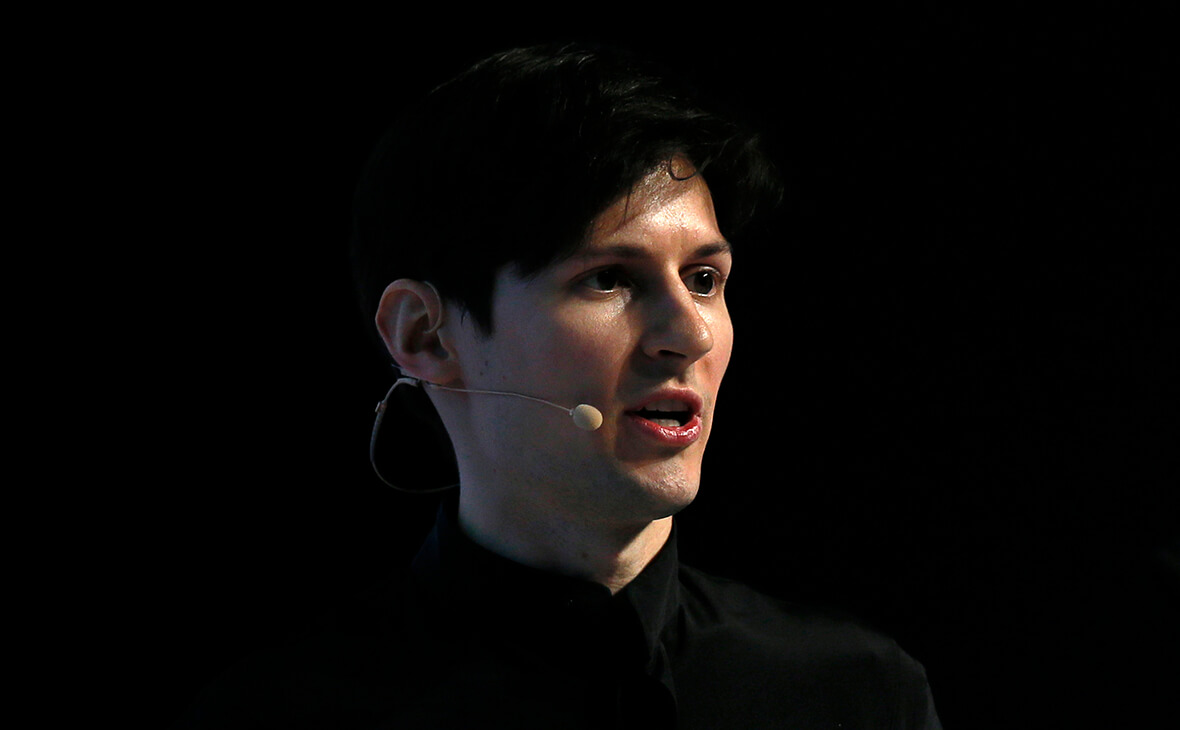

Что ответил Дуров?

Разработчик мессенджера Telegram, Павел Дуров дал основателю Signal ответ, который просто поверг в шок: он заявил, что сервис хранит все сообщения и данные пользователя в открытом доступе и не присваивает себе статус «самого защищённого мессенджера».

Дуров продолжил, написав, что его компания всё также не раскрывает персональные данные третьим лицам и сторонним организациям. Он рассказал, что любой мессенджер не даёт полной конфиденциальности для пользователя. Например, компании из США тесно сотрудничают с ФБР и АНБ. По законодательству этой страны они позволяют внедрять бэкдоры, которые могут стать доступны правительственным органам без уведомления и судебного дела.

Про Signal Павел отметил самую очевидную вещь – Signal Foundation спонсируется государственными ведомствами ЦРУ и может предоставить любые данные даже без официального запроса. Доказать этот факт можно, лишь оперевшись на слухи и доводы некоторых журналистов.

История разработки Signal

Существует мнение, что Signal Foundation – это проект ЦРУ, которая через организации-посредники организовывает финансовое сопровождение и внедряет своих агентов.

Тут нужно остановиться на личности директора компании Signal Foundation. Изначально Мокси Марлинспайк являлся соучредителем стартапа Whisper Systems, который в 2011 году он продал Twitter. После слияния Марлинспайк возглавлял службу кибербезопасности Twitter около полутора лет.

Марлинспайк покинул Twitter в начале 2013 года и основал Open Whisper Systems как совместный проект с открытым исходным кодом для продолжения разработки TextSecure и RedPhone. В то время Марлинспайк и Тревор Перрин начали разработку Signal Protocol, ранняя версия которого была впервые представлена в приложении TextSecure в феврале 2014 года. В ноябре 2015 года Open Whisper Systems объединились, а приложения TextSecure и RedPhone слились в Signal. С 2014 по 2016 год Марлинспайк работал с WhatsApp, Facebook и Google, где занимался интеграцией Signal Protocol в их службы обмена сообщениями.

Следом Марлинспайк стал сотрудничать с Государственным департаментов и Советом управления по телерадиовещанию (Агентство США по глобальным СМИ) для разработки технологии борьбы с интернет-цензурой за рубежом. Разработка приложения Signal до 2016 года спонсировалась капиталом развития Radio Free Asia, которое является дочерним предприятием ЦРУ. Об этом есть множество информации в сети, с которой можно ознакомиться и сделать вывод, что основным разработчиком Signal является правительство США, но это лишь догадки, собранные из кусочков информации.

Сам Signal был взломан два года назад. Израильская компания Cellebrite, разработчик шпионского ПО, получила доступ к сообщениям и вложениям мессенджера. На данный момент компания сотрудничает с правительствами многих стран и может предоставлять доступ к сервису.

Signal использует расширение SQLite – SqlScipher с открытым исходным кодом. Для чтения базы данных взломщикам будет нужен специальный ключ – он извлекается из файла с общими настройками и расшифровывается его с помощью ключа «AndroidSecretKey», который сохраняется «Keystore» – функцией ОС Android.

Что дальше?

Возможно таким образом Мокси Марлинспайк хочет обвинить Telegram в предвзятости и переманить пользователей к себе. Это позволит не только увеличить базу пользователей, но и возможно даст приоритет властям. Если конечно читатель верит в заговоры. А может всё проще – чем громче кричишь, тем больше привлекаешь к себе внимание.

Мы будем наблюдать за развитием конфликта и сообщать о его дальнейшем ходе.